Jó hírnek tűnik az IBM X-Force munkacsoportjának jelentése, amely szerint az elmúlt évben „csökkent az alkalmazások és kódok biztonsági réseit kihasználó sikeres támadások és a kéretlen levélüzenetek száma. A hackereknek újra kell gondolniuk taktikájukat, érdemes lesz szűkebb informatikai kiskapuk vagy más, feltörekvő technológiák felé fordulniuk.” Keleti Arthurral, a Netidők biztonsági őrével arról beszélgettünk, hogy ez komolyan vehető hír vagy van benne túlzás?

Keleti Arthur: A hackerek elleni védekezés mindig nagyon problémás téma. Főleg azért, mert nagyrészt nem tudjuk, hogy ezek kicsodák meg honnan jönnek és állandóan csak úgy lecsapnak, sőt most már a kormányok is finanszírozzák a működésüket. Ebből az következik, hogy a védelem posztján dolgozó kollégákat időnként egy kicsit meg kell dicsérni. Itt is ez történt.

Valóban látható némi növekedés a védelem hatásfokában. Ez onnan érezhető, hogy a nagyobb gyártók egyre kevesebb javítást adnak ki az alkalmazásaikhoz és ez nem azért van, mert lusták, hanem azért, mert egyre kevesebbet kell kiadni hozzá. Ez mindenképpen pozitív. Ezen kívül a legnagyobb blődségeket már elég hamar észreveszik és kijavítják. Ez igaz a nagyobb szoftvergyártókra, de az egyedi alkalmazásfejlesztők természetesen most is ugyanazokat a hibákat elkövetik, mint azelőtt. Úgyhogy ebben olyan nagy fejlődés nem állt elő.

Fontos a jelentésben, hogy nagyon oda kell figyelni a mobileszközök sérülékenységeire. Éppen a riportot készítő X-Force csapat – amely már a kilencvenes évek közepétől foglalkozik a sérülékenységeknek a felderítésével –, ők jelentették, hogy felfedeztek egy olyan alkalmazást, ami százezer mobileszközből álló botnet volt. Tehát most már olyat is tudnak csinálni, hogy a mobileszközöket használják ugródeszkának, vagy valamilyen támadás végrehajtásához segítségnek a hackerek. Ez a következő probléma, amit meg kell majd oldani.

Ami a szakembereket illeti, ők nagyon örülhetnek, mert az ún. SQL Injection nagyon feltörekvőben volt az elmúlt években. Ez azt jelenti, hogy az adatbázis oldalát támadták meg a weboldalaknak. Most már úgy néz ki, hogy itt azért igyekeznek tenni valamit a fejlesztők és ennek a hatása érezhető. Most egy másik típusú támadással próbálkoznak a hackerek: ez a „shell command injection” típusú támadások, ami azt jelenti, hogy közvetlenül a szervernek próbálnak parancsokat adni és nem az adatbázisnak. Úgyhogy én azt gondolom, hogy itt komoly fejlődés jelei láthatóak, de azét vannak érdekességek is.

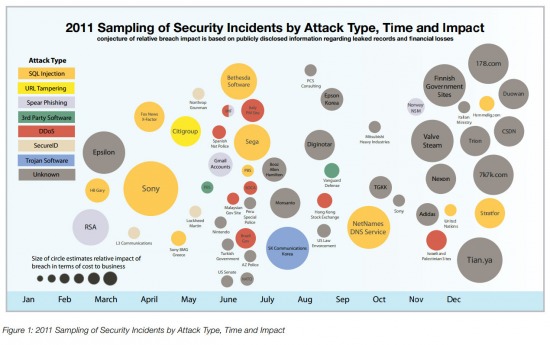

Ebben a kutatásban megjelenik egy olyan grafikon, amiben különböző körökkel ábrázolják a tavalyi évben (2011-ben) történt betöréseket, azoknak a hatását, illetve azt, hogy mennyit tudunk róluk. És ez nagyon érdekes trend. Magyarországon erről régóta beszélünk és tudjátok, hogy nekem az egyik vesszőparipám, hogy egyáltalán nem jelentik be az incidenseket, mert nincs rá se törvény, meg nem is foglalkoznak vele.

Bódi Zoltán: Mármint nálunk Magyarországon…

Keleti Arthur: Magyarországon, igen. Nyugat-Európában, meg Amerikában már az a jellemző, hogy bejelentik, de hogy pontosan hogy írják le, mi történt, az a szakembereknek nagyon fontos. És itt láthatóan egy trehányság indult el a cégek körében, akik ugyan bejelentgetik a történéseket, pláne ha törvényi kötelezettségük van erre, viszont nem nagyon mondják meg, hogy hogyan történt az eset. És ez probléma. Fontos lenne nekünk biztonsági szakembereknek elsősorban, mert ebből rengeteget lehet tanulni, úgyhogy erre is felhívja a figyelmet ez a kutatás.

Utolsó kommentek