Léteznek az informatika világában is legendák, például hogy a vírusok csak a Windows-rendszereket fertőzik meg. Keleti Arthur, a Netidők biztonsági szakija, az ITBN főszervezője most egy olyan esetet mutat be, ami az elmúlt öt évben elképzelhetetlen volt. Felfedezték ugyanis az első rosszindulatú programot az Apple mobilboltjában, az AppStore-ban. Aztán kiderült, hogy a GooglePlay-ben szintén jelen volt ez a program.

Keleti Arthur: Az volt a program neve, hogy Find & Call, vagyis keresd meg és hívd fel. Felkínálta a felhasználónak, hogy a telepítés után az összes barátjával tud ingyen beszélni. Kiderült, hogy telepítés után a felhasználónak az összes kontaktját az összes adatával együtt feltöltötte egy távoli szerverre anélkül, hogy erre különösebb engedélyt kért volna. Ezután a szerveren az adott névlistára kiküldött egy SMS-spam-szerűséget, azzal a felhívással, hogy mindenki telepítse fel ezt a programot, aki csak tudja, és az SMS feladójaként azt az embert tüntette fel, akinek a telefonjáról ezeket az információkat leszedte.

Nagyistók Tibor: Azért eddig ilyet csak e-mailben láttunk…

Keleti Arthur: Igen, ez egy klasszikus spam-jelenség. Másrészt pedig a szerver nem csak ilyen információkat gyűjtött, hanem egyebeket is: Facebook jelszavakat, Google jelszavakat, amit a biztonsági szakértők feltételezése szerint másra is felhasználtak a készítői. Az írója azt mondta, hogy ez egy béta állapotban lévő program és hát ő igazából nem is gondolta, hogy ebből ekkora balhé lesz. Ezt azért kicsit nehéz elhinni. Nagyon agresszívnek tűnt egyébként az alkalmazás ilyen szempontból és az, hogy nem adott semmiféle információt arról, hogy mit fog csinálni, az nem volt egy okos húzás. Szintén problémás, hogy ezt az információcserét nem titkosítottan hajtották végre, amire minden lehetőség megvan, ez szintén nem egy elegáns húzás. Tehát ebből is sejthető az, hogy aki itt az adatokat összegyűjtötte, az nagyon felelőtlen volt az adatkezeléskor. Tehát például a Kaspersky – aki felfedezte ezt a kórokozót - ma azt mondja, hogy ez egy trójai és bele is tette a legtöbb vírusírtó cég az antivírus motorjába mindkét platformon.

Nagyistók Tibor: Szűrjük le a tanulságot, hogy mire kell odafigyelni az online boltokban?

Keleti Arthur: Arra mindenképpen oda kell figyelni, hogy melyek azok az alkalmazások, amelyek feltételezhetően hozzá fognak férni egyéb adatokhoz is, az adott készüléken. Tehát a kontaktcímekhez, addressbookhoz, melyek azok az alkalmazások, amelyek lokációs (tehát helymeghatározási) információt fognak továbbadni… és hogyha azt látjuk, hogy erre nem kérnek tőlünk engedélyt, vagy mondjuk feltelepítjük az alkalmazást és anélkül, hogy mi bármit mondtunk volna, látjuk, hogy az alkalmazás elkezd nagy mennyiségű adatot forgalmazni, akkor mindenképpen kezdjünk el gyanakodni.

Keleti Arthur: Egyrészt a legtöbb ilyen eszközön vannak statisztikakészítő programok, amiket ha bekapcsolva hagyunk, akkor látjuk, hogy mennyit forgalmaztunk. Ez egyébként azért sem butaság, mert nagyon sok szolgáltatónál mérik az adatforgalmat, tehát fontos az, hogy mennyit forgalmazott a készülék, ezért is érdemes ilyen programokat a háttérben futtatni. Kettő: több modellnél is látható, hogy éppen forgalmaz adatot a készülék. Ha rápillantunk és azt látjuk, hogy már régóta zajlik, akkor ott valami nem stimmel. Erre érdemes odafigyelni. Mondjuk ha én ezt az alkalmazást feltelepítettem volna, biztos, hogy abban a percben, amikor elkezd motoszkálni a címjegyzékem környékén vagy elkezd az én engedélyem nélkül ilyen forgalmat bonyolítani, biztosan azonnal letöröltem volna! Arról nem is beszélve, hogy így hirtelen azt sem értettem meg, hogy egyáltalán miért telepítenének fel az emberek egy ilyen alkalmazást. De mint tudjuk, ehhez nem kell különösebb indok, mert annyi butaság van ezekben az online áruházakban és annyi marhaságot feltesznek az emberek. Hogyha egyszerűn csak azt mondjuk nekik, hogy „ez nagyon jó lesz, mert majd tudsz beszélni a barátaiddal!”, akkor azonnal feltelepítik…

Vírus az AppStore-ban

Kiberfegyver a szupervírus?

Régen beszéltünk már a számítógépes vírusokról, de most itt egy igazi újdonság! Egy olyan óriási, 20 megabájtos és megdöbbentően fejlett vírusról van szó, amely képernyőképeket ment le és a számítógép mikrofonját és billentyűzetét is lehallgatja. A Netidők „biztonsági őre” Keleti Arthur beszélt a műsorban arról, hogy mekkora a baj? Hiszen a hagyományos vírusírtók nem fogják meg a kórokozót…

Keleti Arthur: Igazából nem teljesen vírus ez, mert amit most találtak a biztonsági szakértők, az leginkább egy kiberfegyverre hasonlít. A Stuxnet vagy a Dooku ehhez hasonló volt, ami hasonló jellegű alkalmazás volt. Ez az alkalmazás, amit úgy hívnak, hogy Flame vagy SkyViper (mindkét elnevezés létezik), nagyon komplex alkalmazás.

Ahogy említettük a bevezetőben, 20 megabájtos, ami szokatlan. Általában az ilyen méretű alkalmazások nem azzal foglalkoznak, hogy elrejtsék magukat azáltal, hogy nagyon kicsik, hanem annyira jól vannak elkészítve, olyan jó az architektúrájuk, hogy ez meg tudja őket védeni.

Annyira komplex az egész felépítése, különböző modulokat lehet betölteni, ráadásul távolról. Ezeknek a moduloknak a teljes feltöltésével képes elérni ezt a nagy méretet. A modulok feltöltését ráadásul védett kapcsolaton keresztül lehet végrehajtani, tehát https-en, illetve SSH-t is használ a rendszer, sőt az általa megfigyelt elemeket titkosított SQL adatbázisban tárolja, tehát még az sem fér hozzá, akinek a gépén tenyészik.

Állítólag már régóta velünk van. A legtöbb jelentés azt állítja, hogy 2010 óta létezik ez a valami, és már többször felfedezték a nyomait máshol is. Ahogy boncolják ezt az alkalmazást, az látták rajta, hogy a komplexitása alapján kizárt dolog, hogy ezt mondjuk hacktivisták készítették volna, akik sokkal egyszerűbb eszközökkel dolgoznak. Sőt, még valószínűleg a kiberbűnözőket is ki lehet zárni ebből a körből. Nagy valószínűséggel valamilyen nemzet által szponzorált kiberfegyverről van szó.

Önmagát fejleszteni nem tudja, viszont el tudja kerülni a különböző vírusírtókat, az olyan eszközöket, amelyek megpróbálják „őt” felfedezni és módosítja a saját kódját, ezért nagyon nehéz megtalálni. Emellett pedig olyan extra dolgokat fejlesztettek bele, ami szintén a nagy hálózatokban kémkedésre fejlesztett célt támasztják alá. Be tudja kapcsolni a számítógép mikrofonját, le tudja hallgatni a szobában zajló tevékenységeket, ezeket szintén rögzíti, titkosítva eltárolja, felküldi a szerverre, hogy ha szükséges. Be tudja kapcsolni a Bluetooth kapcsolatot is a számítógépen, sőt aktívan keres más Bluetooth eszközöket, illetve ha talál, akkor megpróbálja megfejteni, hogy azok micsodák és azon a módon is megpróbál terjedni.

Az már most látszik, hogy körülbelül hússzor akkora a kód mérete és komplexitása, mint amilyen az előzőeké volt és azokat is fél évig tartott megfejteni. Tehát most rávetette magát a közösség: folyamatosan boncolgatják, percenként látnak napvilágot az új feature-ök, az új érdekességek az eszközről.

Azért meg kell nyugtatni a hallgatókat, hogy valószínűleg otthon a saját számítógépükön nem fognak ilyesmit találni – nem lehetetlen, de valószínűleg nem fognak találni -, mert láthatóan ez az eszköz jóval nagyobb méretű hálózatokra tervezett és jóval nagyobb feladatokat végrehajtó valami, sőt, ugyan képes terjedni (megvannak az ehhez szükséges képességei), de az látszik, hogy a belépési pontja, ami egyelőre kicsit homályos a kutatók számára, az valószínűleg egy fizikai adathordozón, USB-n, vagy valamilyen más fizikai terjesztési módszerrel összefüggő technika, ami szintén azt mutatja, hogy mondjuk szabotázshoz, kémkedéshez, katonai kiberhadviseléshez használják.

Ismerjük Anonymust?

Az elmúlt hetek híradásaiban többször felbukkant az Anonymus csoport neve, többek között azért, mert magyarországi szárnyuk is felhívta magára a figyelmet néhány, nagy visszhangot kiváltó akcióval. De valóban nagy volt a visszhang? Eljutottak-e ezek a hírek a hazai internetezőkhöz, és egyáltalán hallottak-e már az Anonymusról? Mit gondolnak a csoport tevékenységéről: szimpatizálnak-e velük, vagy épp ellenkezőleg? Ezekre a kérdésekre kereste a választ – a Petőfi Rádió Netidők c. műsorának felkérésére – az NRC április végén végzett felmérése, amelyből az is kiderült, a hazai netpolgárok fantáziájában hogy néz ki a tipikus hacker. A kutatási összefoglaló után az eredményeket kommentálja Keleti Arthur az Informatikai Biztonság Napja rendezvény főszervezője, a Netidők rádióműsor IT biztonsági szakértője.

A „hacker” azon szakkifejezések közé tartozik, amelyet a közbeszéd meglehetősen leegyszerűsítve, használ – a mindennapi nyelvben és a sajtóban is leginkább negatív kontextusban jelenik meg. A kifejezéssel egyébként szinte minden hazai internetező találkozott már, és nagy többségük (a netpolgárok 87 százaléka) úgy véli, tisztában is van a jelentésével. Jellemzően a számítógépes hálózatok, adatbázisok és internetes oldalak feltörését kapcsolják hozzájuk.

A legismertebb – és a közelmúlt híreiben gyakran szereplő – Anonymus csoportosulásról ugyanakkor csak a magyar internethasználók 55 százaléka hallott, és közülük is csak minden második tudja (vagy véli úgy, hogy tudja), hogy mi a tevékenységük lényege, célja. A netpolgárok kétharmada tehát vagy egyáltalán nem találkozott az Anonymus nevével, vagy ha találkozott is, nem igazán tudja mihez kötni őket. Érdekes ugyanakkor, hogy a hackerek hazai akcióinak híre több embert ért el, mint a csoporté. Az Alaptörvény átírásáról és a Jobbik honlapjának elérhetetlenné tételéről egyaránt a netezők egyharmada (a két akció legalább egyikéről pedig közel fele) hallott – köztük olyanok is, akiknek amúgy az Anonymus neve nem sokat mond.

A csoport tevékenysége némiképp megosztja a magyar internethasználókat. Bár csak 7 százalékuk szimpatizál velük, csupán minden ötödik netező ellenzi teljes mértékben a tevékenységüket. A többség tehát vagy felemásan ítéli meg a csoport működését (40% egyes akcióikat szimpatikusnak találja, másokat viszont nem), vagy egyáltalán nem tud ítéletet alkotni róla (a netezők harmadának nincs véleménye). A férfiak és a fiatalabbak egyrészt tájékozottabbak is az Anonymus tevékenységét illetően, mint a nők vagy az idősebb internetezők; másrészt előbbiek között a szimpatizánsok is nagyobb arányban fordulnak elő, mint az utóbbiak körében. Ezzel összhangban van az a – kissé talán meglepő – adat, miszerint az Anonymus-ügyben leginkább tájékozottak között több a szimpatizáns, mint az elutasító – igaz, a nagy többség ebben a körben sem csak feketén vagy fehéren látja a csoport működését.

Huszonéves egyedülálló férfi

De vajon milyen emberek tartoznak az Anonymushoz? Milyen lehet egy tipikus hacker? Bár jópár hollywoodi produkció alakíthatja a hackerekről kialakult képet, azért mindenképp izgalmas megnézni, egy átlagos internetező milyennek képzeli el őket.

Nos, abban gyakorlatilag az összes hazai netpolgár egyetért, hogy a tipikus hacker férfi, aki jellemzően a húszas, esetleg a harmincas éveiben jár, és egyedülálló. A nagy többség művelt, ugyanakkor saját tudásával kérkedő embernek képzeli, aki inkább liberális, mint tekintélyelvű, emellett viszont a felelőtlen címkét is többen ragasztják rá, mint a felelősségteljest. Abban már erőteljesebben megoszlik az internetezők véleménye, hogy a hackerek jellemzően sikeresek vagy inkább sikertelenek-e az életben, mint ahogy abban is, hogy közömbösek vagy nyitottak-e mások problémáira.

Az ellentmondásos megítélés abból is fakadhat, hogy a hackerek tevékenységének célja nagyon különböző lehet, és ezek társadalmi megítélése is jelentősen eltér egymástól. A számítógépes hálózatok haszonszerzés céljából történő feltörését, az adathalászatot szinte mindenki elítéli, ráadásul a jelenség a biztonságérzetünket is csökkenti: az internetezők kétharmada tart attól, hogy személyes hátránya, kára származhat egy hacker-támadásból.

Ugyanakkor ha más motívumok vannak a hekkelés mögött, az internetezők egy része sokkal elfogadóbb. Komoly biztonsági rendszerek öncélú feltörését (ami tulajdonképpen a hacker képességének egyfajta demonstrálása) a hazai netpolgárok egynegyede tartja valamennyire elfogadhatónak, míg azt, ha egy akció célja felhívni a figyelmet valamilyen vélt vagy valós társadalmi problémára (például a kifogásolt tartalom blokkolásával), már az internetezők közel fele képes tolerálni, sőt 20 százalék teljes mértékben el tudja fogadni az ilyen céllal történő hekkelést.

Kurucz Imre

A felmérést az NRC 2012. április 24-28. között végezte 1000 internet-használó online megkérdezésével. Az adatbázist az Millward Brown – TNS Hoffmann NOK kutatásának offline adataival súlyoztuk, így az a legfontosabb demográfiai ismérvek tekintetében reprezentatív a legalább hetente internetező 18-69 éves magyar lakosságra nézve.

Az IT biztonsági szakértő kommentárja

„Az emberek nem ok nélkül félnek a hackerektől.” – mondja a kutatással kapcsolatban Keleti Arthur, az Informatikai Biztonság Napja rendezvény főszervezője, a Netidők rádióműsor „biztonsági őre”.

„Az elmúlt pár év alaposan átrendezte a hacker közösségeket, az egyéni motivációkkal rendelkező, gyakran súlytalan és egyedül tevékenykedő hackerek után megjelentek a politikai vagy „közcélokat” szolgáló hacktivista csoportok (mint pl. az Anonymous), de a világ országai által „államilag finanszírozott” titkos hackercsoportok is. Ezek a szervezett csoportok több olyan adatlopásért, vállalati vagy állami rendszer leállításáért felelősek, amelyek közvetlenül hatnak az internetezőkre és az állampolgárokra ezért a biztonsági szakértők körében egyre többen gondolják úgy, hogy a hidegháború mintájára a világban ma aktív kiberháború zajlik, az önállóan vagy megbízásra tevékenykedő hacker csoportok és az informatikai védelemért felelős szervezetek között.”

Keleti úgy véli: „A kutatás visszaigazolja, hogy a felhasználók érzékelik az elmúlt évek növekvő hacker aktivitást mutató trendjét és ezt a vállalatok és az állami szervezetek ugyanígy a saját bőrükön tapasztalják. Ugyanakkor látható, hogy az internetezők tévesen ítélik meg az átlag hacker életkorát, amely a valóságban sokkal inkább 14-35 év között mozog és kérdés, hogy vajon milyennek gondolnák a hackerek valódi motivációit, amely sokszor adatok eltulajdonítása, az azzal való feketepiaci kereskedés vagy ipari- esetleg állami kémkedés vagy szabotázs.”

A biztonsági szakértő hozzáteszi: „Természetesen az IT Biztonsági szakma használja a hackerek tudását is, amikor a védelem megszervezését végzi. A védekezésben 5-10% szerep mindig jut az úgynevezett etikus hackereknek, akik ismerik a gépek és az internet használók titkait, de azokat szabályozott keretek között, jó célra használják fel.”

Csökkent a fenyegetés?

Jó hírnek tűnik az IBM X-Force munkacsoportjának jelentése, amely szerint az elmúlt évben „csökkent az alkalmazások és kódok biztonsági réseit kihasználó sikeres támadások és a kéretlen levélüzenetek száma. A hackereknek újra kell gondolniuk taktikájukat, érdemes lesz szűkebb informatikai kiskapuk vagy más, feltörekvő technológiák felé fordulniuk.” Keleti Arthurral, a Netidők biztonsági őrével arról beszélgettünk, hogy ez komolyan vehető hír vagy van benne túlzás?

Keleti Arthur: A hackerek elleni védekezés mindig nagyon problémás téma. Főleg azért, mert nagyrészt nem tudjuk, hogy ezek kicsodák meg honnan jönnek és állandóan csak úgy lecsapnak, sőt most már a kormányok is finanszírozzák a működésüket. Ebből az következik, hogy a védelem posztján dolgozó kollégákat időnként egy kicsit meg kell dicsérni. Itt is ez történt.

Valóban látható némi növekedés a védelem hatásfokában. Ez onnan érezhető, hogy a nagyobb gyártók egyre kevesebb javítást adnak ki az alkalmazásaikhoz és ez nem azért van, mert lusták, hanem azért, mert egyre kevesebbet kell kiadni hozzá. Ez mindenképpen pozitív. Ezen kívül a legnagyobb blődségeket már elég hamar észreveszik és kijavítják. Ez igaz a nagyobb szoftvergyártókra, de az egyedi alkalmazásfejlesztők természetesen most is ugyanazokat a hibákat elkövetik, mint azelőtt. Úgyhogy ebben olyan nagy fejlődés nem állt elő.

Fontos a jelentésben, hogy nagyon oda kell figyelni a mobileszközök sérülékenységeire. Éppen a riportot készítő X-Force csapat – amely már a kilencvenes évek közepétől foglalkozik a sérülékenységeknek a felderítésével –, ők jelentették, hogy felfedeztek egy olyan alkalmazást, ami százezer mobileszközből álló botnet volt. Tehát most már olyat is tudnak csinálni, hogy a mobileszközöket használják ugródeszkának, vagy valamilyen támadás végrehajtásához segítségnek a hackerek. Ez a következő probléma, amit meg kell majd oldani.

Ami a szakembereket illeti, ők nagyon örülhetnek, mert az ún. SQL Injection nagyon feltörekvőben volt az elmúlt években. Ez azt jelenti, hogy az adatbázis oldalát támadták meg a weboldalaknak. Most már úgy néz ki, hogy itt azért igyekeznek tenni valamit a fejlesztők és ennek a hatása érezhető. Most egy másik típusú támadással próbálkoznak a hackerek: ez a „shell command injection” típusú támadások, ami azt jelenti, hogy közvetlenül a szervernek próbálnak parancsokat adni és nem az adatbázisnak. Úgyhogy én azt gondolom, hogy itt komoly fejlődés jelei láthatóak, de azét vannak érdekességek is.

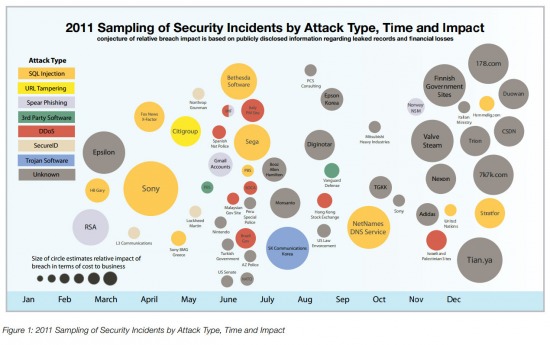

Ebben a kutatásban megjelenik egy olyan grafikon, amiben különböző körökkel ábrázolják a tavalyi évben (2011-ben) történt betöréseket, azoknak a hatását, illetve azt, hogy mennyit tudunk róluk. És ez nagyon érdekes trend. Magyarországon erről régóta beszélünk és tudjátok, hogy nekem az egyik vesszőparipám, hogy egyáltalán nem jelentik be az incidenseket, mert nincs rá se törvény, meg nem is foglalkoznak vele.

Bódi Zoltán: Mármint nálunk Magyarországon…

Keleti Arthur: Magyarországon, igen. Nyugat-Európában, meg Amerikában már az a jellemző, hogy bejelentik, de hogy pontosan hogy írják le, mi történt, az a szakembereknek nagyon fontos. És itt láthatóan egy trehányság indult el a cégek körében, akik ugyan bejelentgetik a történéseket, pláne ha törvényi kötelezettségük van erre, viszont nem nagyon mondják meg, hogy hogyan történt az eset. És ez probléma. Fontos lenne nekünk biztonsági szakembereknek elsősorban, mert ebből rengeteget lehet tanulni, úgyhogy erre is felhívja a figyelmet ez a kutatás.

Szórakoztató biztonsági sztorik

Már sok éve tudjuk, hogy az informatikai rendszerek leggyengébb láncszeme maga az ember, vagyis a felhasználó. Csak hát itt nem lehet hazaküldeni a gyengén szereplő játékost, mint egy tévés vetélkedőből – hanem a rendszerre továbbra is fenyegetést jelent az emberi jelenlét. A Netidők „biztonsági őre” kéjes örömmel figyeli azokat a melléfogásokat és elbaltázásokat, amelyekből lehet tanulni. Szemezgetés következik az elmúlt évek biztonsági történeteiből Keleti Arthurtól.

Mi a szakmában mindig abban reménykedünk, hogy egyszer majd találunk egy olyan informatikai rendszert, amiben nincsenek felhasználók. Mert ugye onnantól kezdve a dolog egészen jól működik.

Nagyon sok vezető rendkívül büszke arra, hogy ő milyen ügyes és mennyire jól tud titkot tartani. Egyszer komoly önuralomra volt szükségem, amikor tárgyaltam egy informatikai vezetővel, ugyanis végig nem volt hajlandó elárulni, hogy miképpen néz ki az informatikai hálózata. Ez egy nagyon vicces beszélgetés általában a biztonsági szakember és az informatikus között, mert ugye én nem azért vagyok ott, hogy a titkait kilessem, hanem azért, mert segíteni akarok, de ő rajtam akarja demonstrálni, hogy ő mennyire biztonságtudatos. Mindenre kitérő válaszokat adott, amikor megkérdeztem, hogy:

- X technológia?

- Nem!

- Y technológia?

- Nem!

- Akkor Z technológia?

- Nem! Egyik sem.

Mondom: „Akkor melyik, hát csak ez a három technológia van!” Tehát egyszerűen nem sikerült sehogy sem közelebb jutni a valósághoz.

Na most azért volt komoly önuralomra szükségem, mert miközben erről beszélgettünk, a vezető háta mögött a teljes informatikai rendszer rajza ott volt a falon! Az ábrán pedig az összes információ, amit nem akart elárulni…

***

Aztán volt egy nagyon kellemetlen eset, amikor az egyik cég azt kérte, hogy nézegessék már meg neki a biztonsági szakemberek, hogy mégis mi az a nagyon nagy mennyiségű letöltött információ, amit a kollégák letöltenek? Ráadásul mindez egy közintézményben volt. Elkészült a jelentés és hát… ööö… ránéztem erre a jelentésre és azt mondtam, hogy ebben nem vagyok biztos, hogy ezt így tényleg el kell mondanom. De hát muszáj volt, nagyon tipródva odaadtuk a megfelelő vezetőnek, aki először elfehéredett, majd elzöldült, majd megkérdezte, hogy „Teljesen biztos, hogy a legtöbbet letöltött alkalmazás a JATEK-A-CICIKKEL.EXE fájl?”

***

Volt egy olyan történet is, hogy egy tesztet kellett végrehajtani egy szervezetnél és meg kellett vizsgálni, hogy az információk mennyire szivárognak. Ennek vannak fokozatai. Ha az ember adatszivárgást vizsgál, akkor – gondolom, úgy, mint a vízszerelésnél is, hogy egyszerre nem teszi rá az egész nyomást a vízre, először csak kicsit, aztán nagyobbat és meg fogja nézni, hogy hol fog szivárogni. Na most itt is ez történt, először történt egy vizsgálat, melynek keretében egy hagyományos levelet küldtek ki a kollégáknak, melyben konkrétan az szerepelt, hogy „Ez a levél szigorúan titkos információkat tartalmaz. Ne küldd ki!” Egy kétezer fős szervezetben húsz embernek sikerült kiküldenie ezt a levelet, mégpedig azonnal! Ezek közül az egyik egyébként egy informatikus volt, aki ráadásul nem is kifejezetten alsó beosztásban dolgozott.

***

Az egyik teszt során egy hacker kolléga észrevette, hogy az adott alkalmazás, ami egyébként egy VoIP dobozban futott, sérülékeny. Ha ugyanis a felhasználónevet az ember feltöltötte több mint 2000 karakterrel, akkor az egy olyan sérülékenységhez vezetett, amellyel root, adminisztrátori jogokhoz lehtett jutni pillanatok alatt. Úgyhogy ezzel a feldezéssel fel

is hívta a gyártó által üzemeltetett ügyfélszolgálatot, ahol egy kedves indiai kolléga fogadta a hívást. A tesztelő hacker akkor már érezte, hogy ez komoly harc lesz. Ilyenkor mindig érzi az ember, hogy körülbelül hány szinttel jár a helyi ranglétra gyémánt szintje alatt, ahol el kell kezdeni a küzdelmet, hogy megértsék az embert. És hát neki is kezdett, majd 10 perc után kénytelen volt letenni a telefont, amikor a helpdeskes kolléga nem értette, hogy mi ezzel a probléma, ez nem is hiba. Mert "ki az a hülye, aki kétezer karakter hosszú usernevet ad meg??"

Utolsó kommentek